Como leer e interpretar las líneas de comando

En el presente manual se usan las siguientes convenciones para comandos a ingresar en la interfaz de lineas de configuracion (CLI).

Comando para ingresar al modo de configuracion global:

configure terminal

Comando para especificar el valor de una varible:

ntp server 172.18.58.200

Comando cuya variable usted debe definir:

Class-map [highest class name]

Comando para ingresar al modo de configuracion privilegiado y campos universales imperativos :

Router>enable

Las comandos de configuracion muy largos y que ocupan varias lineas se subrayan

police rate 10000 pps burst 10000 packets conform-action

Las variables que se muestran como salida de respuesta a peticiones en CLI son sombreadas

interface Van64

ip address 10.5.204.5 255.255.255.0

Si anteriormente habiamos comentado acereca de la posibilidad de asegurar el acceso a las redes, autenticando con servidores Radius e integración AD, en ocasiones pudieramos encontrar la necesidad de integrar el acceso de una red inalambrica hasta un DC (Domian Controller) via LDAP. En lo sucesivo, se hablara de la configuración que requiere el WLC y el AD para la autenticación de usuarios dentro de una red inalámbrica.

_________________________________________________________________________________________

Nota Importante: Para este despliegue se debe contar con un Controlador de Dominio establecido al igual que una estructura básica de Directorio Activo. A su vez con un servicio de DNS local.

En este punto, les hago llegar ciertos link, donde la información se hace ver muy detallada:

Crear un Controlador de Dominio ,Instalar Active Directory.

URL: https://www.taringa.net/post/hazlo-tu-mismo/14626374/Crear-un-Controlador-de-Dominio-Instalar-Active-Directory.html

Windows Server 2012 (R2): Crear un Dominio – Instalación del Primer Controlador de Dominio

URL: https://windowserver.wordpress.com/2014/11/26/windows-server-2012-r2-crear-un-dominio-instalacin-del-primer-controlador-de-dominio/

_________________________________________________________________________________________

_________________________________________________________________________________________

Nota Importante: Para este despliegue se debe contar con un Controlador de Dominio establecido al igual que una estructura básica de Directorio Activo. A su vez con un servicio de DNS local.

En este punto, les hago llegar ciertos link, donde la información se hace ver muy detallada:

Crear un Controlador de Dominio ,Instalar Active Directory.

URL: https://www.taringa.net/post/hazlo-tu-mismo/14626374/Crear-un-Controlador-de-Dominio-Instalar-Active-Directory.html

Windows Server 2012 (R2): Crear un Dominio – Instalación del Primer Controlador de Dominio

URL: https://windowserver.wordpress.com/2014/11/26/windows-server-2012-r2-crear-un-dominio-instalacin-del-primer-controlador-de-dominio/

_________________________________________________________________________________________

Configurando Active

Directory

Proceso 1: Crear una Unidad Organizativa (OU), contenedor de

usuarios a autenticar

Paso 1: Sobre Windows

Server 2012, abrir Windows PowerShell y copiar servermanager.exe.

Paso 2: En

la ventana Server Manager,

hacer click sobre AD DS. Y

luego sobre el nombre de y servidor haga click con botón derecho sobre Active Directory Users and

Computers.

Paso 3: Sobre

su nombre de dominio, como por ejemplo CISCOSYSTEMS.local en el ejemplo de la Figura1, navegar

en la ruta New >

Organizational Unit.

Paso 4: En

la nueva ventana colocarle un nombre al nuevo contendor o Unidad

Organizativa OU. Validar Figura 2. Click en OK.

Figura1.:

Creando una nueva Unidad Organizativa sobre AD

Figura2.:

Creando una nueva Unidad Organizativa sobre AD

Ahora bien, crearemos un usuario

ejemplo, a fin de que logre el acceso a

la red invitado. En resumen, en el paso anterior se ha creado el contenedor de

estos dentro del AD.

Proceso 2: Crear usuarios invitados a autenticar vía LDAP.

Paso

1: Sobre la OU anteriormente hacer click con botón

derecho y navegar a través de la ruta LDAP-USERS

> New > User. Validar Figura3.

Figura3.:

Creando un usuario invitado en AD

Paso

2: En

la ventana New Object – User llenar

los campos First name, Full name y User logon name con el nombre del

usuario correspondiente, en este caso de ejemplo, User1. Hacer

click en Next. Validar Figura4.

Figura4.:

Nombrando a un usuario invitado en AD

Paso3:

Una

vez en pantalla la siguiente ventanilla, llenar los campos Password y Confirm Password.

Se pudiese marcar las casillas de seguridad según covenga, en todo caso,

mientras dure la fase de pruebas y certificación a los usuarios creados marcar

la casilla Password never expires. Validar

Figura5.

Figura5.:

Contraseña de un usuario invitado en AD

Paso4:

Para

finalizar, el asistente de configuración de Windows nos mostrara la ventana de

confirmación y resumen del usuario a crear. Hacer click en botón Finish. Validar Figura6.

Figura6.:

Nombrando a un usuario invitado en AD

Proceso 3: Configurar usuario WLC para consulta LDAP.

Cuando se configura autenticación

LDAP, se tienen dos (2) opciones disponibles a fin de completarlas. En resumen

son dos (2) tipos o métodos de autenticación, una llamada Anónima (Anonymous) y otra Autenticada

(Authenticated). En lo sucesivo trataremos el método LDAP autenticado, no

obstante, en las referencias se hace mención a otras publicaciones que tratan

en método anónimo.

El método autenticado, requiere de un

usuario que utilizara el WLC para consultar al servidor LDAP (que contiene el

AD, es decir, un DC) las credenciales que un usuario sumistre. Entonces,

tenemos que:

Paso

1: Abrir

Windows PowerShell y colocar servermanager.exe,

presionar Enter.

Paso

2: En

la ventana Server Manager, hacer

click sobre AD DS. Y luego sobre el nombre de y servidor haga click con

botón derecho sobre Active

Directory Users and Computers.

Paso 3: Click

botón derecho sobre Users. Navegar a

través de la ruta New > User.

Como resultado se desplega el asistente para creación de usuarios, tal como

hemos visto en el Proceso 2. Validar Figura7.

Paso 4: Para los campos First name, Full name

y User logon name colocar el nombre

del usuario que utilizará el WLC, en nuestro ejemplo WLC-Admin. Click en Next.

Paso

5: En

los campos Password y Confirm Password colocar contraseña y marcar

la casilla Password never expires. Click

en Next.

Paso

6: En

la ventanilla resumen, click en Finish.

Figura7.:

Creando usuario para uso del WLC en AD

Ahora bien, una vez creado el

usuario para consulta del WLC, debemos darle permisos de administrador dentro

de la estructura de AD.

Paso

7:

Entonces, abrir Active Directory Users and

Computers.

Paso 8: Asegurar que esté marcada la casilla View

Advanced Features.

Paso

9:

Navegar a través de la ruta: Active Directory

Users and Computers… > CISCOSYSTEMS.local

> Users y luego click botón derecho

sobre WLC-Admin. Hacer click sobre Properties.

Validar Figura8.

Paso

10:

En la parte superior click sobre la pestaña Member Of y luego en el botón Add..

Validar Figura 9.

Paso

11: En

la nueva ventana llenar el campo Enter

the object names to select colocando el nombre de grupo Administrators, luego click en OK y

posterior en OK nuevamente. Validar Figura 10.

Figura8.:

Propiedades usuario para uso del WLC en AD

Figura9.:

Agregando a grupo Administrators al usuario para uso del WLC en AD

Figura10.:

Agregando a grupo Administrators el usuario WLC-Admin.

Proceso 3: Configurar usuario WLC para consulta LDAP.

Una vez que se poseen

identificados los contenedores para usuarios invitados y el usuario de consulta

del WLC dentro del AD y además éste último posee privilegios de administrador,

debemos identificar las ubicaciones de éstos objetos dentro de las

replicaciones de metadata de AD. Para esto usaremos la herramienta LDP.

Paso

1: Abrir

Windows PowerShell y colocar LDP presionar

Enter.

Paso

2: En

la ventana LDAP navegar a través de

la ruta Connection > Connect y allí elegir o colocar la

dirección IP de su servidor LDAP (DC contentivo del AD). Validar Figura 11.

Figura11.:

Apertura del LDP y conexión al servidor LDAP.

Paso

3:

Ahora bien, conectado el servidor LDAP, hacer click sobre la barra de menú

sobre el botón View y luego sobre Tree. Aquí elegir la BaseDN que corresponde al usuario

invitado creado, User1. Validar

Figura12 y 13. Cópiela, será necesaria para la configuración en el WLC. Click

en OK.

Paso 4: Repetir el paso anterior a fin de obtener la BaseDN para el usuario de conexión del

WLC al servidor LDAP.

Figura12.: Selección de la BaseDN para

usuarios LDAP.

Figura13.: Usuarios LDAP, atributos y BaseDN.

Importante, en la Figura13, se

han marcado tres valores importantes que serán necesarios dentro de la

configuración del WLC.

User Base DB: CN=User1,OU=LDAP-USERS,DC=CISCOSYSTEMS,DC=local

User Atributte: sAMAccountName

User Object Type: Person

Configurando WLC

Proceso 1: Ingreso de atributos servidor LDAP en WLC

Paso

1: Conectarse

al URL de administración para WLC, administrar credenciales.

Paso

2: Hacer

click en Avanced, ubicado en la

parte derecha superior.

Paso

3: Navegar

a través de la ruta Security > AAA

> LDAP. Click en Add.

Paso

4: Llenar

los campos con los atributos del servidor LDAP. Validar Figura 14. Click en Apply.

Importante:

Bind Username, es el usuario que se

ha configurado como usuario que utilizara el WLC para realizar consultas al servidor

LDAP.

Figura14.:

Ingreso de atributos del servidor LDAP sobre WLC

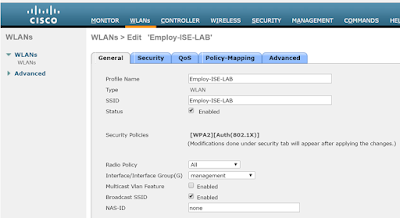

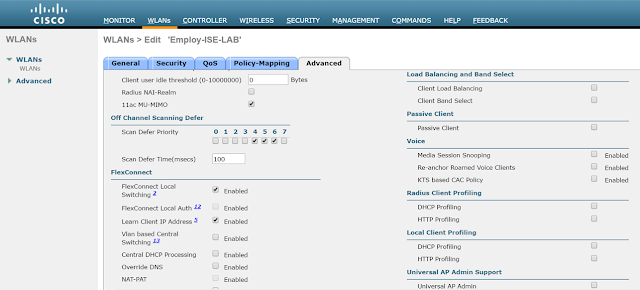

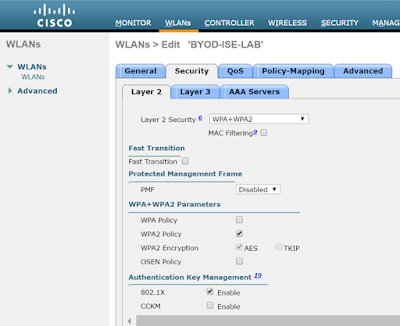

Proceso 2: Configuración de WLAN sobre WLC

Ya en anteriores publicaciones

(*) se ha comentado la configuración de una red inalámbrica para usuarios

invitados, en este caso, la configuración es sumamente similar y el cambio

radica en la inclusión del servidor LDAP sobre la configuración de seguridad y

la sección AAA.

Paso

1: Navegar

a través de la ruta Security > AAA Server

en la configuración WLAN.

Paso

2: Llenar

los campos con los atributos del servidor LDAP. Validar Figura 15. Click en Apply.

Figura15.:

Ingreso de atributos del servidor LDAP sección AAA Server – WLAN sobre WLC

Referencias

Cisco: Troubleshooting Web Authentication on WLC. Julio 2011.

Cisco: Web Authentication WLC Guide. Diciembre 2014.

Cisco: Web Authentication Configuration. Octubre 2016.