Wireless Network para ISE v2.1 y vWLC 8.2.130.0

Como leer e interpretar las líneas de comando

En el presente manual se usan las

siguientes convenciones para comandos a ingresar en la interfaz de lineas de

configuracion (CLI).

Comando para ingresar al modo de

configuracion global:

configure terminal

Comando para especificar el valor

de una varible:

ntp server 172.18.58.200

Comando cuya variable usted debe

definir:

Class-map [highest class

name]

Comando para ingresar al modo de

configuracion privilegiado y campos universales imperativos :

Router>enable

Las comandos de configuracion muy

largos y que ocupan varias lineas se subrayan

police

rate 10000 pps burst 10000 packets conform-action

Las variables que se muestran como

salida de respuesta a peticiones en CLI son sombreadas

interface Van64

ip address 10.5.204.5

255.255.255.0

En anteriores publicaciones se había comentado acerca del procedimiento de configuración en Cisco ISE v2.1 de autenticacion Dot1X para redes inalámbricas y alambricas(*), así como también la autenticacion para usuarios invitados (**) y BYOD (Brind Your Own Device) (***). En lo consecutivo, se hablara de la configuración que requiere el WLC (vWLC) en nuestro caso a fin de generar una red inalámbrica para cada una de las funcionalidades que anteriormente se ha nombrado.

(*) Campus 802.1X sobre Cisco ISE v2.1.

(**) Acceso Invitado sobre Cisco ISE v2.1.

(***) BYOD (Bring Your Own Device) sobre Cisco ISE v2.1.

Agregando Servidor Radius

Paso 1: Ingresar en el navegador de su preferencia y en la barra dirección colocar el URL de administración del vWLC. Otorgar las credenciales ya definidas. Ejemplo: https://172.19.50.48. Consultar Figura1.

Una vez autenticado hacer click sobre la sección Avanced.

Paso 2: Navegar en la ruta Security > AAA > Authentication. En la sección derecha hacer click en el botón New.

Paso 3: Configurar los valores de los campos correspondientes a la identificación del servidor Server Index, Server Address... Click en Apply. Validar Figura2.

Figura2.: Suministrando datos de servidor de autenticación RADIUS

Paso 4: Navegar en la ruta Security > AAA > Authorization. En la sección derecha hacer click en el botón New.

Paso 5: Configurar los valores de los campos correspondientes a la identificación del servidor Server Index, Server Address... Click en Apply. Validar Figura3.

Agregando ACL de Pre-Autentication

Paso 1: Navegar en la ruta Security > Access Control Lists > Access Control Lists. En la sección derecha hacer click en el botón New.

Paso 2: Configurar los valores de los campos correspondientes a la identificación de la ACL y sus reglas Access List Name,... Validar Figura4.

La idea general es que esta lista sera aplicada a los dispositivos que se asocian tanto a las redes WIFI que se autenticaran de algún modo, todo esto con el fin de que éstos host solo tengan acceso y comunicación a los destinos estrictamente necesarios como servidores DNS, DHCP e ISE.

La idea general es que esta lista sera aplicada a los dispositivos que se asocian tanto a las redes WIFI que se autenticaran de algún modo, todo esto con el fin de que éstos host solo tengan acceso y comunicación a los destinos estrictamente necesarios como servidores DNS, DHCP e ISE.

Figura4.: Configurando ACL de Pre-Autentication

Agregando ACL Flexconnect

Paso 1: Navegar en la ruta Wireless > ATF > FlexConnect Groups > FlexConnect ACLs. En la sección derecha hacer click en el botón New.

Paso 2: Configurar los valores de los campos correspondientes a la identificación de la ACL y sus reglas Access List Name,... Validar Figura5.

La idea general es que esta lista sera aplicada a los dispositivos que se asocian tanto a las redes WIFI que se autenticaran de algún modo, todo esto con el fin de que éstos host solo tengan acceso y comunicación a los destinos estrictamente necesarios como servidores DNS, DHCP e ISE. Importante, como nuestro WLC es virtual, se hace necesaria activar las características Flexconnect dentro de todo el sistema WIFI.

La idea general es que esta lista sera aplicada a los dispositivos que se asocian tanto a las redes WIFI que se autenticaran de algún modo, todo esto con el fin de que éstos host solo tengan acceso y comunicación a los destinos estrictamente necesarios como servidores DNS, DHCP e ISE. Importante, como nuestro WLC es virtual, se hace necesaria activar las características Flexconnect dentro de todo el sistema WIFI.

Figura5.: Configurando ACL Flexconnect

Agregando Interfaces de Red

Paso 1: Navegar en la ruta Controller > Interfaces. En la sección derecha hacer click en el botón New.

Paso 2: Configurar los valores de los campos correspondientes a la identificación de la ACL y sus reglas Interface Name,... Validar Figura6 y 7.

En este punto se configuran las interfaces de red que se aplicaran a cada SSID a fin de que comunicar a las diferentes WIFI con el resto de la LAN.

En este punto se configuran las interfaces de red que se aplicaran a cada SSID a fin de que comunicar a las diferentes WIFI con el resto de la LAN.

Figura6.: Interfaz para WIFI Invitados

Figura7.: Interfaz para WIFI BYOD

Configurando Red WIFI, Autenticacion Dot1X

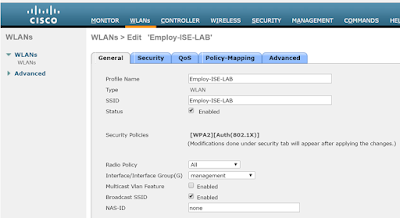

Proceso 1: Configuración General Red EMPLOY-ISE-LAB.

Paso 1: Navegar en la ruta WLANs > WLANs En la sección derecha hacer click en el botón New.

Paso 2: Configurar los valores de los campos correspondientes a la identificación de la Red Wifi y SSID, además en el campo Interface/Interfaces Groups(G) el cual asignara el direccionamiento y red a utilizar por el SSID,... Validar Figura8.

Figura8.: Configuración General Red EMPLOY-ISE-LAB

Proceso 2: Configuración Seguridad, Capa 2, Red EMPLOY-ISE-LAB

Paso 1: Click sobre la pestaña Security y luego en Layer 2.

Paso 2: En el campo Layer 2 Security optar por WPA+WPA2.

Paso 3: En la sección WPA+WPA2 Parameter, marcar la casilla WPA2 Policy.

Paso 4: En la sección Authentication Key Management click para marcar la casilla 802.1X.

El resto de casillas deben quedar con los valores por defecto. Validar Figura9.

Nota: en la pestaña Layer 3 se debe dejar la configuración por defecto (none).

Paso 3: En la sección WPA+WPA2 Parameter, marcar la casilla WPA2 Policy.

Paso 4: En la sección Authentication Key Management click para marcar la casilla 802.1X.

El resto de casillas deben quedar con los valores por defecto. Validar Figura9.

Figura9.: Configuración General Red EMPLOY-ISE-LAB

Proceso 3: Configuración Seguridad, AAA Servers , Red EMPLOY-ISE-LAB

Paso 1: Click sobre la pestaña Security y luego en AAA Servers.

Paso 2: Marcar las casillas Enable Authentication Servers y Accouting Servers.

Paso 3: En el campo Server 1 optar por el servidor Radius configurado previamente tanto para la autenticacion como para la auditoria. Validar Figura 10.

Paso 4: En la ultima sección, Authentication priority order for web-auth user, optar por RADIUS como primera opción y única opción. Validar Figura 11.

Paso 2: Marcar las casillas Enable Authentication Servers y Accouting Servers.

Paso 3: En el campo Server 1 optar por el servidor Radius configurado previamente tanto para la autenticacion como para la auditoria. Validar Figura 10.

Paso 4: En la ultima sección, Authentication priority order for web-auth user, optar por RADIUS como primera opción y única opción. Validar Figura 11.

Figura10.: Seleccion de Servidor Radius para Auditoria y Autentication

Figura11.: Seleccion de prioridades y fuentes de autenticacion de usuarios.

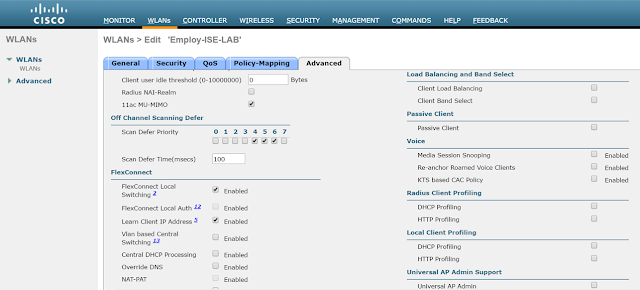

Proceso 4: Configuración Seguridad, Advanced , Red EMPLOY-ISE-LAB

Paso 1: Click sobre la pestaña Advanced.

Paso 2: Marcar la casilla correspondiente al campo Allow AAA Overdrive.

Paso 3: En la sección DHCP marcar la casilla correspondiente al campo DHCP Addr. Assignament. Validar Figura13.

Paso 4: En la ultima sección, FlexConnect, marcar la casilla FlexConnect Local Switch. Validar Figura14.

Nota: FlexConnect no es compatible con las características de mDNS Snooping. Lo que implica directamente, que debe quedar desactivadas.

Paso 5: Click sobre el botón Apply.

Paso 2: Marcar la casilla correspondiente al campo Allow AAA Overdrive.

Paso 3: En la sección DHCP marcar la casilla correspondiente al campo DHCP Addr. Assignament. Validar Figura13.

Paso 4: En la ultima sección, FlexConnect, marcar la casilla FlexConnect Local Switch. Validar Figura14.

Nota: FlexConnect no es compatible con las características de mDNS Snooping. Lo que implica directamente, que debe quedar desactivadas.

Paso 5: Click sobre el botón Apply.

Figura13.: Configuración Avanzada Red SSID Employ-ISE-LAB

Figura14.: Configuración Avanzada Red SSID Employ-ISE-LAB, Flexconnect.

Proceso 1: Configuración General Red Guest-ISE-LAB.

Paso 1: Navegar en la ruta WLANs > WLANs En la sección derecha hacer click en el botón New.

Paso 2: Configurar los valores de los campos correspondientes a la identificación de la Red Wifi y SSID, además en el campo Interface/Interfaces Groups(G) el cual asignara el direccionamiento y red a utilizar por el SSID,... Validar Figura15.

Paso 2: Configurar los valores de los campos correspondientes a la identificación de la Red Wifi y SSID, además en el campo Interface/Interfaces Groups(G) el cual asignara el direccionamiento y red a utilizar por el SSID,... Validar Figura15.

Figura15.: Configuración General Red Guest-ISE-LAB

Proceso 2: Configuración Seguridad, Capa 2 y 3, Red Guest-ISE-LAB

Paso 1: Click sobre la pestaña Security y luego en Layer 2. En el campo Layer 2

Paso 2: En el campo Layer 2 Security optar por None. Marcar luego la casilla MAC Filtering. Validar Figura 16.

Paso 3: En el campo Layer 3 Security optar por Web Policy.

Paso 4: Marcar la casilla Authentication.

Paso 5: En la sección Preauthentication ACL, IPv4, optar por la ACL previamente configurada con la función de preautenticacion.

Paso 6: En e campo WebAuth FlexAcl, optar por la ACL previamente configurada para la preautenticacion FlexConnect.

Paso 2: En el campo Layer 2 Security optar por None. Marcar luego la casilla MAC Filtering. Validar Figura 16.

Paso 3: En el campo Layer 3 Security optar por Web Policy.

Paso 4: Marcar la casilla Authentication.

Paso 5: En la sección Preauthentication ACL, IPv4, optar por la ACL previamente configurada con la función de preautenticacion.

Paso 6: En e campo WebAuth FlexAcl, optar por la ACL previamente configurada para la preautenticacion FlexConnect.

El resto de casillas deben quedar con los valores por defecto. Validar Figura17.

Figura16.: Configuración Seguridad Capa2, Guest-ISE-LAB

Figura17.: Configuración Seguridad Capa3, Guest-ISE-LAB

Paso 1: Click sobre la pestaña Security y luego en AAA Servers.

Paso 2: Marcar las casillas Enable Authentication Servers y Accouting Servers.

Paso 3: En el campo Server 1 optar por el servidor Radius configurado previamente tanto para la autenticacion como para la auditoria. Validar Figura 18.

Paso 4: En la ultima sección, Authentication priority order for web-auth user, optar por RADIUS como primera opción y única opción. Validar Figura 19.

Figura18.: Seleccion de Servidor Radius para Auditoria y Autentication Guest-ISE-LAB

Figura19.: Seleccion de prioridades y fuentes de autenticacion de usuarios, Guest-ISE-LAB

Proceso 4: Configuración Seguridad, Avanced , Red Guest-ISE-LAB

Paso 1: Click sobre la pestaña Advanced.

Paso 2: Marcar la casilla correspondiente al campo Allow AAA Overdrive.

Paso 3: En la sección DHCP marcar la casilla correspondiente al campo DHCP Addr. Assignament. Validar Figura20.

Paso 4: En la ultima sección, FlexConnect, marcar la casilla FlexConnect Local Switch. Validar Figura21.

Nota: FlexConnect no es compatible con las características de mDNS Snooping. Lo que implica directamente, que debe quedar desactivadas.

Paso 5: Click sobre el botón Apply.

Figura20.: Configuración Avanzada Red SSID, Guest-ISE-LAB

Figura21.: Configuración Avanzada Red SSID, Guest-ISE-LAB, Flexconnect

Proceso 5: Configuración Redirección del portal Cautivo Red Guest-ISE-LAB

Paso 1: Navegar a través de la ruta Security > Web Auth > Web Login Page.

Paso 2: Optar por External (Redirect to external server), en el campo Web Authentication Type.

Paso 3: Editar el campo External Webauth URL con la dirección web que corresponde al portal de invitado de la solución ISE, que se ha configurado previamente.

Figura22.: Configuración, redireccion de portal Ca, Guest-ISE-LAB, Flexconnect

Configurando Red WIFI, Usuario BYOD

Proceso 1: Configuración General Red BYOD-ISE-LAB.

Paso 1: Navegar en la ruta WLANs > WLANs En la sección derecha hacer click en el botón New.

Paso 2: Configurar los valores de los campos correspondientes a la identificación de la Red Wifi y SSID, además en el campo Interface/Interfaces Groups(G) el cual asignara el direccionamiento y red a utilizar por el SSID,... Validar Figura23.

Figura23.: Configuración General Red BYOD-ISE-LAB

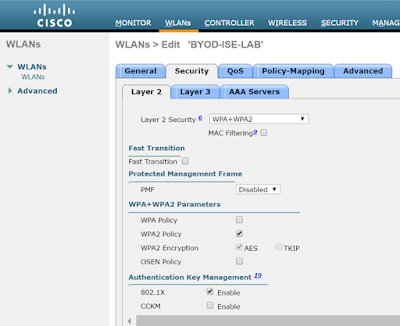

Proceso 2: Configuración Seguridad, Capa 3, Red BYOD-ISE-LAB

Paso 1: Click sobre la pestaña Security y luego en Layer 2. En el campo Layer 2

Paso 2: En el campo Layer 2 Security optar por WPA+WPA2. Marcar luego la casilla WPA2 Policy y 802.1X. Validar Figura 24.

Paso 3: En el campo Layer 3 Security optar por Web Policy.

Paso 4: Marcar la casilla Authentication.

Paso 5: En la sección Preauthentication ACL, IPv4, optar por la ACL previamente configurada con la función de preautenticacion.

Paso 6: En e campo WebAuth FlexAcl, optar por la ACL previamente configurada para la preautenticacion FlexConnect.

Paso 2: En el campo Layer 2 Security optar por WPA+WPA2. Marcar luego la casilla WPA2 Policy y 802.1X. Validar Figura 24.

Paso 3: En el campo Layer 3 Security optar por Web Policy.

Paso 4: Marcar la casilla Authentication.

Paso 5: En la sección Preauthentication ACL, IPv4, optar por la ACL previamente configurada con la función de preautenticacion.

Paso 6: En e campo WebAuth FlexAcl, optar por la ACL previamente configurada para la preautenticacion FlexConnect.

El resto de casillas deben quedar con los valores por defecto. Validar Figura25.

Proceso 3: Configuración Seguridad, AAA Servers , Red BYOD-ISE-LAB

Figura24.: Configuración Seguridad Capa2, BYOD-ISE-LAB

Figura25.: Configuración Seguridad Capa3, BYOD-ISE-LAB

Paso 1: Click sobre la pestaña Security y luego en AAA Servers.

Paso 2: Marcar las casillas Enable Authentication Servers y Accouting Servers.

Paso 3: En el campo Server 1 optar por el servidor Radius configurado previamente tanto para la autenticacion como para la auditoria. Validar Figura 26.

Paso 4: En la ultima sección, Authentication priority order for web-auth user, optar por RADIUS como primera opción y única opción. Validar Figura 27.

Figura26.: Seleccion de Servidor Radius para Auditoria y Autentication BYOD-ISE-LAB

Figura27.: Seleccion de prioridades y fuentes de autenticacion de usuarios, BYOD-ISE-LAB

Proceso 4: Configuración Seguridad, Avanced , Red BYOD-ISE-LAB

Paso 1: Click sobre la pestaña Advanced.

Paso 2: Marcar la casilla correspondiente al campo Allow AAA Overdrive.

Paso 3: En la sección DHCP marcar la casilla correspondiente al campo DHCP Addr. Assignament. Validar Figura28.

Paso 4: En la ultima sección, FlexConnect, marcar la casilla FlexConnect Local Switch. Validar Figura29.

Nota: FlexConnect no es compatible con las características de mDNS Snooping. Lo que implica directamente, que debe quedar desactivadas.

Paso 5: Click sobre el botón Apply.

Figura28.: Configuración Avanzada Red SSID, BYOD-ISE-LAB

Figura29.: Configuración Avanzada Red SSID, BYOD-ISE-LAB, Flexconnect

Proceso 5: Configuración Redirección del portal Cautivo Red Guest-ISE-LAB

Paso 1: Al igual que para el portal de red invitados. ISE necesita que el vWLC realice una redireccion del portal BYOD. Para esto, navegar a través de la ruta Security > Web Auth > Web Login Page.

Paso 2: Optar por External (Redirect to external server), en el campo Web Authentication Type.

Paso 3: Editar el campo External Webauth URL con la dirección web que corresponde al portal de BYOD de la solución ISE, que se ha configurado previamente.

Cisco Wireless Deployment Guide (SBA). Febrero 2013

Cisco Wireless LAN Advanced Guest Access Deployment Guide. Febrero 2013.

Cisco Virtual Wireless Controller Deployment Guide. Document ID 113677. Enero 2014.

Cisco Campus Wireless LAN. Technology Design Guide. Agosto 2014.

Cisco Autenticacion Web en el Controlador WLAN. Diciembre 2014

Cisco Ejemplo de Configuracion de la autenticacion Web del regulador del Wireless LAN. Octubre 2016.

Cisco Ejemplo de Configuracion de la autenticacion Web del regulador del Wireless LAN. Octubre 2016.