Radius sobre ISE v2.1

Como leer e interpretar las líneas

de comando

En el presente manual se usan las

siguientes convenciones para comandos a ingresar en la interfaz de lineas de

configuracion (CLI).

Comando para ingresar al modo de configuracion global:

configure terminal

Comando para especificar el valor de una varible:

ntp server 172.18.58.200

Comando cuya variable usted debe definir:

Class-map [highest class

name]

Comando para ingresar al modo de configuracion

privilegiado y campos universales imperativos :

Router>enable

Las comandos de configuracion muy largos y que ocupan

varias lineas se subrayan

police

rate 10000 pps burst 10000 packets conform-action

Las variables que se muestran como salida de respuesta

a peticiones en CLI son sombreadas

interface Van64

ip address 10.5.204.5 255.255.255.0

_________________________________________________________________________________

Nota Importante: Para este despliegue se debe contar con un Controlador de Dominio establecido al igual que una estructura básica de Directorio Activo. A su vez con un servicio de DNS local.

De igual manera, se debe haber preconfigurado Cisco ISE para integración con Active Directory.

_________________________________________________________________________________

RADIUS Alternativa al Servicio TACACS+ Cisco (ISE)

Una alternativa de autenticación de usuarios dentro de

un entorno de red es RADIUS. Algunos fabricantes de dispositivos de

comunicación de datos solo incorporan al protocolo RADIUS dentro de sus

posibles métodos. En lo sucesivo se describe el proceso a fin de habilitar

RADIUS y sus condiciones y políticas.

Proceso 1: Configurando Condiciones para Política de Autenticación

Paso 1: Navegar a través de la ruta Policy > Policy Elements > Conditions.

Paso

2: En el panel de la

izquierda, desplegar la sección de Autentication

y allí click sobre Compound

Conditions.

Paso

3: Ahora sobre la

derecha en el campo Name colocar un

nombre para la condición, por ejemplo: EquiposDeRed.

Paso 4: En el campo Condition Name elegir TACACS:PrivilegeLevel, en

el campo Expression optar por Equals y en

Value, 15.Validar Figura 23.

Paso 5: Agregar otra linea de condiciones

haciendo click sobre el simbolo de engranajes de configuracion a la derecha de

la expresion. En el campo Condition Name

elegir DEVICE:Device Type, en

el campo Expression optar por Equals y en

Value, All Device Type. Validar

Figura 23.

Paso 6: Click en Save.

Figura23.:

Configuración Condición Compuesta para Política de Autenticación

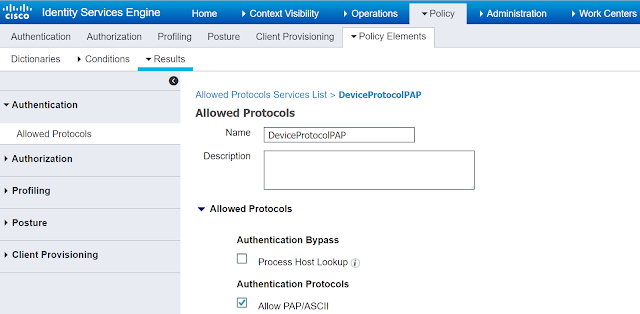

Proceso 2: Configurar protocolo de Autenticación de

dispositivos.

Paso 1: Navegar a traves de la ruta Policy > Policy Elements >

Results.

Paso 2: En el panel de la izquierda,

desplegar la sección de Authentication y

allí click sobre Allowed Protocols.

Paso

3: Ahora

sobre la derecha en el campo Name

colocar un nombre para la condición, por ejemplo: DeviceProtocolPAP. En la seccion Allowed

Protocols, click en la casilla Allow

PAP/ASCII. Para finalizar hace click en Save. Validar Figura16.

Figura16.:

Selección Protocolos de Autenticación

Proceso 3: Configurando Política de Autenticación

Paso 1: Navegar a traves de la ruta Policy > Authentication Poliy.

Paso 2: Click sobre Edit, justo en la politica de nombre Dot1X (politica por Default

dentro del sistema). Alli elegir la opcion Insert

New Policy Below.

Paso 3: En el campo Name colocar un nombre, por ejemplo: CLI_ACCESS, en

el campo Conditions agregar la

condicion compuesta creada en el “Proceso 1”, EquiposDeRed y en

el campo Allow Protocolos optar por DeviceProtocolPAP.

Validar Figura24.

Paso 4: Hacer click en Done

a la derecha y Save en la parte

inferior de la pantalla.

Figura24.:

Configuración Política de Autenticación TACACS+

Proceso 4: Configurando Perfil de Autorización

Paso 1: Navegar a través de la ruta Policy > Policy Elements > Result.

Paso

2: En el panel de la

izquierda, desplegar la sección de Authorization

y allí click sobre Authorization

Profiles.

Paso

3: Ahora sobre la

derecha en el campo Name colocar un

nombre para el perfil, por ejemplo: Shell_Priv_15.

Paso 4: En el campo Access Type elegir ACCESS_ACCEPT, en el campo Network Device Profile optar por Cisco y en

la sección Common Task marcar la

casilla Web Authentication (Local Web Auth).Validar

Figura 25.

Paso 5: Click en Save.

Figura25.:

Perfil de Autorización, Política de Autorización RADIUS

Proceso 5: Configurando Política de Autorización

Paso 1: Navegar a traves de la ruta Policy > Authorization Poliy.

Paso 2: Click sobre Edit, justo en la politica de nombre Employee_Wireless (politica

por Default dentro del sistema). Alli elegir la opcion Insert New Policy Below.

Paso 3: En el campo Name colocar un nombre, por ejemplo: CLI_ACCESS, en

el campo Conditions agregar la

condicion compuesta creada en el “Proceso 1”, NetworkAdmin y en

el campo Permissions optar por Shell_Priv_15. Validar

Figura26.

Paso 4: Hacer click en Done

a la derecha y Save en la parte

inferior de la pantalla.

Figura26.: Política

de Autorización RADIUS

Líneas de

Comandos en equipos de red, Servicio RADIUS Cisco (ISE)

aaa new-model

aaa authentication login

default group radius

aaa authorization network

default group radius

aaa authorization auth-proxy

default group radius

aaa accounting delay-start

all

aaa accounting auth-proxy

default start-stop group radius

aaa accounting network

default start-stop group radius

aaa session-id common

radius-server attribute 6

on-for-login-auth

radius-server attribute 8

include-in-access-req

radius-server attribute 25

access-request include

radius-server dead-criteria

time 5 tries 3

radius-server host 172.19.50.18 auth-port

1812 acct-port 1813 key setrys

radius-server vsa send

accounting

radius-server vsa send

authentication

Referencias

Cisco Identity Services Engine Administrator Guide, Release 2.1. Marzo 2015.

Campus 802.1X Authentication. Technology Design Guide. Agosto 2014.

No hay comentarios:

Publicar un comentario