Integracion Firepower – Microsoft

Como leer e interpretar las líneas

de comando

En el presente manual se usan las

siguientes convenciones para comandos a ingresar en la interfaz de lineas de

configuracion (CLI).

Comando para ingresar al modo de configuracion global:

configure terminal

Comando para especificar el valor de una varible:

ntp server 172.18.58.200

Comando cuya variable usted debe definir:

Class-map [highest class

name]

Comando para ingresar al modo de configuracion

privilegiado y campos universales imperativos :

Router>enable

Las comandos de configuracion muy largos y que ocupan

varias lineas se subrayan

police

rate 10000 pps burst 10000 packets conform-action

Las variables que se muestran como salida de respuesta

a peticiones en CLI son sombreadas

interface Van64

ip address 10.5.204.5 255.255.255.0

Introducción

Una vez

realizada la instalación del módulo SFR, la instalación de la máquina vitual

SFR MC y realizada la integración de éstos, aunado a la aplicación del

licenciamiento correspondiente, es probable que se deba realizar integración

con un dominio basado en Microsoft AD. En lo consecutivo se hablará acerca de

esto.

Entre los requisitos fundamentales se apunta que es

necesaria una cuenta admin dentro

del árbol o bosque de AD.

Otro requisito fundamental es tomar nota de los

grupos de seguridad de AD que se utilizarán en Firepower para distribuir

restricciones de navegación sobre éstos e implícitamente sobre los usuarios.

Proceso

1: Configurando FirePower.

Paso 1:

Ingrese al portal de administración de FirePower MC, suministre credenciales

con privilegios de administrador.

Paso 2: Navegue a través de la ruta System >

Integration > Realms desde

Firepower MC o Configuration > ASA FirePOWER Configuration > Integration > Realms sobre ASDM.

Paso 3: Haga

clic sobre Add a new realm.

Paso 4: Llene

los campos Name, Type, Directory

Username y Password, así como Base y

Group DN de manera obligatoria y según sea su diseño y dominio. Validar Figura1.

Figura1.:

Agregando New Realms sobre Firepower MC

Paso 5: Clic

en Test. El estatus esperado es succeeded. Validar Figura2.

Paso 6: Clic

en OK y luego en OK.

Figura2.: Test New Realms

sobre Firepower MC

Paso 7: Ahora

sobre nueva ventana, haga clic sobre la pestaña Directory.

Paso 8: Haga

clic sobre la derecha sobre el botón Add

Directory.

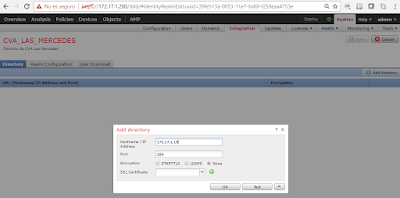

Paso 9: Llene

los campos Hostname/IP Address y Port, según

su diseño y dominio.

Paso 10: Clic

sobre None en la sección Encryption. Validar Figura3.

Figura3.:

Agregando Directory sobre Firepower MC

Paso

10: Clic

sobre Test a fin de probar

comunicación y operación de servicios. El estatus esperado es succeeded. Validar Figura4.

Figura4.:

Test Directory sobre Firepower MC

Paso 11: Clic

en OK y luego en OK.

Paso 12: Ahora,

hacer clic sobre la pestaña User

Download.

Paso 13: En

nueva ventana hacer clic sobre la casilla Download

users and groups.

Paso 14: Luego

hacer clic sobre el botón Download Now.

Paso 15: En

el listado Available Groups, hacer

clic en cada grupo y luego en el botón Add

to Include. Validar Figura5.

Paso 16: Clic

sobre el botón Save en la parte superior y luego en Deploy. Confirmar el deploy en la nueva

ventanilla.

Figura5.:

Descargando Usuarios y Grupos de AD sobre Firepower MC

Paso

17: Confirmar

que éste activa en el Firepower MC la interacción con AD. Navegue a través de

la ruta System > Integration > Realms desde Firepower MC o Configuration > ASA FirePOWER Configuration > Integration > Realms sobre ASDM.

Paso18:

Verificar

y/o activar el botón State, debe

quedar en color azul. Validar Figura6.

Figura6.:

Botón State sobre Firepower MC

Paso

18: Navegue

a través de la ruta System > Integration > Identity Sources desde

Firepower MC o Configuration > ASA FirePOWER Configuration > Integration > Identity Sources sobre ASDM.

Paso

19: Haga

clic sobre el botón User Agent, luego

sobre New Agent.

Paso

20: En

nueva ventanilla coloque la direcion IP o hostmane del controlador de dominio

donde se instalará el software “FirePower User Agent” quién será el encargado

de interactuar con el Firepower MC o módulo SFR a fin de detectar las

actividades de Logon y Logout de cada usuario, que se traduce directamente en

la posibilidad de aplicar políticas por usuarios de dominio dentro de

Firepower. Validar Figura7 y Figura8.

Paso

21: Haga

clic en Add.

Paso

22: Haga

clic en Save y luego en Deploy.

Figura7.:

Agregando datos de Firepower User Agent sobre FirePower MC

Figura8.:

Agregando datos de Firepower User Agent sobre ASDM

Proceso 2: Configurando servidor DC (Domain Controller) e

instalando FirePower User Agent

Paso

1: Conectese

al portal de cisco.com, inserte credenciales que posean asociada un contrato de

servicios firepower y descargue el FirePower User Agent.

Paso

2: Inicie

sesión sobre servidor DC usando credenciales con privilegios de administrador.

Paso

3:

Según procedimientos autorizados por su organización, copie los archivos

descargados sobre una ruta o dispositivo accesible desde el DC.

Paso

4: Descomprima

y ejecute el archivo setup.msi.

Paso

5: Descomprima

y ejecute el archivo setup.exe. Validar

Figura9.

Paso

6: Sobre

la sección de bienvenida haga clic sobre el botón Next.

Figura9.:

Iniciando instalación del FirePower User Agent

Paso

7: En

la siguiente ventana, escoja la ruta de instalación del FirePower User Agent

haciendo clic en Browse…, luego haga

clic en Next. Validar Figura10.

Figura10.:

Ruta de instalación de Firepower User Agent

Paso

8: En

la siguiente ventana, confirme la instalación del agente haciendo clic en Next.

Paso 9: En

la última ventana, haga clic sobre Close.

Ya la instalación ha finalizado. Validar

Figura11.

Figura11.:

Finalizando instalación de Firepower User Agent

Paso

10: Ejecute

el acceso directo en el escritorio del Cisco

FirePower User Agent for Active Directory.

Paso

11: Sobre

la ventanilla emergente, haga clic sobre la pestaña Active Directory Service y allí sobre el botón Add. Validar Figura12.

Proceso 3: Configurando servidor DC (Domain Controller) y

FirePower User Agent

Paso

1: Llene

los campos de la tabla que se presenta a continuación. En el campo Server Name/IP Address, coloque

“localhost” y en el campo Local Login IP

Address opte por la dirección IP del controlador de dominio que ha

configurado en el Paso 20 del Proceso 1. El resto de los campos deben responder

a datos según su diseño.

Paso

2: Deje

marcada la casilla Process real-time

events y luego clic en Add.

Figura12.: Configurado AD

Servers sobre Firepower User Agent

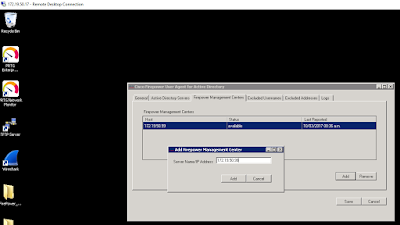

Paso

3: Haga

clic sobre la pestaña FirePower

Management Centers y allí clic sobre el botón Add.

Paso

4:

Coloque la dirección IP del Firepower Management Center o del módulo SFR según

diseño. Haga clic en Add, clic en Save. Validar Figura13.

Figura13.: Configurado Fpwer

MC sobre Firepower User Agent

Proceso 4: Configurando servidor DC (Domain Controller) y Event

Viewer

Paso 1: Haga clic en Start

> Administrative Tools > Event Viewer. Validar Figura14.

Figura14.: Iniciando

Event Viewer

Paso

2: Una

vez dentro de la ventana Event Viewer, navegue a través de la ruta Event Viewer (local) > Windows Logs > Security. Validar Figura15.

Paso

3: Haga

clic botón derecho sobre Security y

opte por Properties. Verifique que

esté marcada la casilla Enable logging. En la sección when

maximum event log size is reached, marcar Overwrite events as needed. Clic en OK.

Figura15.:

Configurando Event Viewer

Proceso 5: Configurando servidor DC

(Domain Controller) y Group Policy Management

Paso 1: Haga clic en Start

> Administrative Tools > Group Policy Management. Validar Figura16.

Figura16.: Iniciando Group

Policy Management

Paso 2: Una vez

dentro de la ventana Group Policy Management, navegue a través de la ruta Group Policy Management > Forest: Setrys.com > Domains >

Setrys.com > Domain Controllers

> Default Domain Controllers Policy. Validar Figura17

Paso 3: Clic

botón derecho sobre Default Domain

Controllers Policy. Opte por Edit…

Figura17.: Configurando Group

Policy Management

Paso 4: Sobre la nueva ventana Group Policy Management Editor navegue en la ruta Default Domain Controllers Policy > Computer Configuration > Policies >

Windows Settings > Security

Settings > Avanced Audit Policy

Configuration > Audit Policies

> Logon/Logoff. Validar Figura18.

Paso

5: Sobre

la seccion derecha, seleccione simultaneamente Audit Logoff y Audit Logon. Haga

clic derecho.

Paso6:

Marque

las casillas Configure the selected

events to be audited y Audita ll

success.

Paso

7: Clic

en OK.

Figura18.: Configurando Group

Policy Management Editor.

Referencias

Cisco: Firepower Management Center Configuration Guide.

Last Updated: February 21, 2017.

Cisco Tech Zone: Lab 20: Firepower Passive

Authentication with User-Agent and FMC. March 12, 2016.

No hay comentarios:

Publicar un comentario