Integración

Módulo en ASA con Management

Como leer e interpretar las líneas

de comando

En el presente manual se usan las

siguientes convenciones para comandos a ingresar en la interfaz de lineas de

configuracion (CLI).

Comando para ingresar al modo de configuracion global:

configure terminal

Comando para especificar el valor de una varible:

ntp server 172.18.58.200

Comando cuya variable usted debe definir:

Class-map [highest class

name]

Comando para ingresar al modo de configuracion

privilegiado y campos universales imperativos :

Router>enable

Las comandos de configuracion muy largos y que ocupan

varias lineas se subrayan

police

rate 10000 pps burst 10000 packets conform-action

Las variables que se muestran como salida de respuesta

a peticiones en CLI son sombreadas

interface Van64

ip address 10.5.204.5 255.255.255.0

Introducción

Cisco ofrece el

primer firewall de última generación (NGFW) del sector centrado en las

amenazas. Obtendrá la fiabilidad del stateful firewall más implementado junto

con control de aplicaciones, sistema de prevención de intrusiones (NGIPS) y

protección frente a malware avanzado (AMP).

Funciones

Protección multicapa superior

El cliente

obtiene una mayor seguridad con el único NGFW que incluye un NGIPS

perfectamente integrado y protección frente a malware avanzado. Solo Cisco ASA

con FirePOWER Services ha obtenido la más alta puntuación en eficacia en

seguridad según pruebas realizadas por terceros en las que se detuvieron el

99,2 % de las amenazas.

Administración simplificada y

menos costes

El cliente

obtiene una visibilidad a través del control de las actividades en su red.

Aumenta la visibilidad con respecto a usuarios, apps, dispositivos, amenazas,

archivos y vulnerabilidades. Extiende la protección desde el Data Center a los

dispositivos móviles. Todo esto es posible del Firepower Management Center.

Servicios de seguridad

unificados y automatización de tareas

El enfoque

integrado con respecto a la defensa contra amenazas reduce los costes de

capital y operativos así como la complejidad administrativa a través de la

conjunción de múltiples servicios de seguridad en una sola plataforma.

Automatice las tareas de seguridad para aumentar la agilidad y la velocidad de

la remediación.

Amplia variedad de tamaños y

formatos

Cisco tiene

lo que la plataforma necesita: Opciones independientes para pequeñas y medianas

empresas, appliances resistentes para entornos extremos, appliances medianos

para la seguridad en el perímetro de Internet y appliances de alto rendimiento

para los Data Centers de las empresas.

Proceso

1: Configurando Modulo SFR en ASA mediante ASDM.

Paso 1:

Ingrese al cliente ASDM y comience a administrar el dispositivo ASA que

contiene el Módulo SFR que se va a integrar al FirePower Management Center.

Paso 2: Navegue

a través de la ruta Configuration >

ASA FirePOWER Configuration > Integration > Remote Mnagement. Validar Figura1.

Paso 3: Haga

clic sobre Add Manager.

Figura1.:

Navegando en ASDM, Firepower Remote Management

Paso

4: En

nueva ventana, coloque la dirección IP correspondiente al Servidor FirePower

Management Center, además una clave de registro. Esta clave de registro

funciona similar a un string de comunidad para SNMP, similar no igual.

Entonces, ingrese un string según su diseño. Validar Figura2.

Paso

5: Haga

clic en Save.

Figura2.: Firepower

Remote Management, agregando host Remoto de Administración

Paso

7: Una

vez realizado clic en el botón Save,

tal como en el paso anterior se comenta, en nueva ventana, haga clic sobre el

botón State a fin de activar la

administración remota, debe quedar en color azul. Validar Figura3.

Figura3.:

Firepower Remote Management, activando localmente la administración remota

Paso

8: Ingrese

a la consola de comando del Cisco ASA y luego comience la administración del

módulo FirePower, la idea es buscar la dirección IP configurada en la

instalación del módulo (en caso de que no se tenga). Ingrese el comando:

ASA(config)# session sfr

Paso

9: Ingrese

credenciales y luego el comando:

> show

network

Paso

10: En

la pantalla se desplegará los parámetros configurados. Prestar atención a la

sección IPv4, tomar nota de la

dirección IP. En el caso de ejemplo, 172.17.0.10.Validar Figura 3.

Figura4.:

Firepower Modulo, configuración LAN.

Proceso

2: Configurando FirePower MC.

Paso 1:

Ingrese al portal de administración de FirePower MC, suministre credenciales

con privilegios de administrador.

Paso 2: Navegue a través de la ruta Devices > Devices Management.

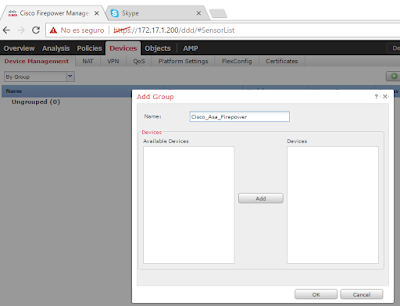

Paso 3: Haga

clic a la derecha sobre el botón desplegable Add optar por Add Group.

Paso 4: En

la nueva ventana, llene el campo Name. Clic sobre OK. Validar Figura5.

Figura5.:

Firepower Management Center, Agregando grupo de dispositivos.

Paso

4: Ahora,

de nuevo clic a la derecha sobre el botón desplegable Add optar por Add Device.

Paso 5: En

la nueva ventana, llene el campo Host

con la dirección IP del módulo SFR obtenido en el Paso 10 del proceso anterior.

Para el campo Display Name, colocar

el nombre asignado para el módulo según diseño. El campo Registration Key colocar el string configurado en el Paso 6 del

proceso anterior, luego, para Group,

opte por el grupo creado en el Paso 4 de éste proceso y por último Access Control Policy haga clic sobre Create new policy.

Paso 6: Sobre

la nueva ventana llene el campo Name,

Description y clic sobre la casilla

Network Discovery para la sección Default

Action. Validar Figura6.

Paso 7: Clic

en Save.

Paso 8: El

asistente nos devuelve a la ventana “Add Device”, Clic sobre Register. Validar Figura7.

Figura6.: Firepower

Management Center, New Policy sobre Add Device

Figura7.: Firepower

Management Center, Add Device

Paso

9: Validar

el registro del dispositivo. Luego de breves instantes, la ventana Devices Management muestra el

dispositivo. Validar Figura8.

Figura8.:

Firepower Management Center, dispositivo agregado

Proceso

3: Agregando licencias desde el Firepower MC al módulo SFR.

Paso 1:

De ser necesario ingrese al portal de administración de FirePower MC,

suministre credenciales con privilegios de administrador.

Paso 2: Navegue

a través de la ruta Devices > Devices

Management.

Paso 3: Despliegue

el grupo de dispositivos creado y sobre el módulo FirePower registrado, habla

clic en el botón amarillo Edit. Apóyese

en la anterior imagen, Figura8.

Paso 4: En

la nueva ventana, haga clic sobre la pestaña Device.

Paso 5: Ahora

en la sección derecha denominada License,

haga clic sobre Editar (icono amarillo). Validar

Figura9.

Paso 6: Opte

por las capacidades a asignar al módulo SFR en cuestión según diseño.

Paso 7: Clic

en Save.

Figura8.:

Firepower Management Center, pestaña Devices del módulo SFR

Referencias

Cisco: Firepower Management Center Configuration

Guide. Last Updated: February 21, 2017.

Hola Edgar, para que aparezca la opcion Configuration > ASA FirePOWER Configuration en el ASDM debo habilitarla por CLI antes? Cuando entro con el comando ASA(config)# session sfr, me pide unas credenciales, es que hay que tener otro usuario para administrar? Gracias

ResponderEliminarPara acceder al modulo firepower desde CLI el usuario y clave por default es, usuario: admin y password: Admin123.

EliminarCon respecto a la opcion Configuration > ASA FirePOWER Configuration en el ASDM, en teoria debe habilitarse automaticamente una vez esta configurado el modulo firepower y éste este arriba, sin embargo, en ocasiones se generan algunos errores y no aparecen por causa de compatibilidad del Java de tu maquina

Eliminar