Detalles Instalación

del Módulo sfr

Como leer e interpretar las líneas

de comando

En el presente manual se usan las

siguientes convenciones para comandos a ingresar en la interfaz de lineas de

configuracion (CLI).

Comando para ingresar al modo de configuracion global:

configure terminal

Comando para especificar el valor de una varible:

ntp server 172.18.58.200

Comando cuya variable usted debe definir:

Class-map [highest class

name]

Comando para ingresar al modo de configuracion

privilegiado y campos universales imperativos :

Router>enable

Las comandos de configuracion muy largos y que ocupan

varias lineas se subrayan

police

rate 10000 pps burst 10000 packets conform-action

Las variables que se muestran como salida de respuesta

a peticiones en CLI son sombreadas

interface Van64

ip address 10.5.204.5 255.255.255.0

Introducción

Cisco ofrece el

primer firewall de última generación (NGFW) del sector centrado en las

amenazas. Obtendrá la fiabilidad del stateful firewall más implementado junto

con control de aplicaciones, sistema de prevención de intrusiones (NGIPS) y

protección frente a malware avanzado (AMP).

Funciones

Protección multicapa superior

El cliente

obtiene una mayor seguridad con el único NGFW que incluye un NGIPS

perfectamente integrado y protección frente a malware avanzado. Solo Cisco ASA

con FirePOWER Services ha obtenido la más alta puntuación en eficacia en

seguridad según pruebas realizadas por terceros en las que se detuvieron el

99,2 % de las amenazas.

Administración simplificada y

menos costes

El cliente

obtiene una visibilidad a través del control de las actividades en su red.

Aumenta la visibilidad con respecto a usuarios, apps, dispositivos, amenazas,

archivos y vulnerabilidades. Extiende la protección desde el Data Center a los

dispositivos móviles. Todo esto es posible del Firepower Management Center.

Servicios de seguridad

unificados y automatización de tareas

El enfoque

integrado con respecto a la defensa contra amenazas reduce los costes de

capital y operativos así como la complejidad administrativa a través de la

conjunción de múltiples servicios de seguridad en una sola plataforma.

Automatice las tareas de seguridad para aumentar la agilidad y la velocidad de

la remediación.

Amplia variedad de tamaños y

formatos

Cisco tiene

lo que la plataforma necesita: Opciones independientes para pequeñas y medianas

empresas, appliances resistentes para entornos extremos, appliances medianos

para la seguridad en el perímetro de Internet y appliances de alto rendimiento

para los Data Centers de las empresas.

Proceso

1: Gestionando versión instalada en ASA del Módulo SFR

Paso 1: Alargue

el tiempo de valides de la conexión de administración ssh hasta 60 minutos.

Introduzca el comando ssh timeout 60. La

idea es hacer seguimiento de la culminación de las actividades a realizar.

Paso 2: Culmine

la sesión de administración y vuelva a conectarse.

Paso 3: Consulte

el estado del módulo Firepower dentro de Cisco ASA. Validar Figura1, utilice el comando:

ASA#Show module

sfr

Figura1.:

Consultando versión instalada en ASA del Módulo SFR

La Figura1 detalla la consulta

de comando, se refleja que el módulo SFR posee el Status “Up” y de versión 6.0.0-1005,

una versión antigua para la fecha y que debemos actualizar.

Paso 4: Active

además el monitoreo de eventos disparados por la operación de alguno de los

módulos, use el comando:

ASA#debug module-boot

Paso 5: Si

existe un módulo instalado y en estatus activo, se deberá deshabilitar dicho

módulo y monitoree los eventos. Validar

Figura2. Utilice el comando:

ASA#sw-module module sfr shutdown

Figura2.:

Desactivando el módulo SFR sobre ASA

Paso 6: Una

vez finalizado en proceso, consultar el estado del módulo SFR sobre ASA. Como

se verá en la Figura3, el mensaje esperado es: The module is shut down.

Figura3.:

Consulta, Desactivado el módulo SFR sobre ASA

Paso 7: Desinstalar

el módulo SFR sobre Cisco ASA. Validar

Figura4. Utilice el comando:

ASA#sw-module

module sfr uninstall

Figura4.:

Consulta, Desinstalado el módulo SFR sobre ASA

Proceso

2: Instalando nueva versión en ASA del Módulo SFR

Paso 1: Descargue

la nueva versión de Cisco FirePOWER Módule desde el portal Cisco.

Efectivamente, se necesitan credenciales y un contrato asociado.

Paso 2: Implemente

un servidor HTTP para intercambio de archivos, y ubique los archivos

descargados en la ruta de intercambio, además de subir sus servicios, por

ejemplo apache y mysql, por ejemplo: XAMPP.

Figura5 y 6.

Figura5.:

Consulta, Status del servidor HTTP

Figura6.:

Consulta, ruta intercambio de archivos

Paso 3: Copiar

vía http el archivo de *.img hasta el disco de almacenamiento disk0: que se ha

descargado desde el portal Cisco. Validar

Figura7. Ejecutar el comando:

ASA# copy http://172.16.7.222/asasfr-5500x-boot-6.2.0-2.img

Figura7.:

Copia del archivo *.img

Paso 4: Ahora

declarar y recuperando esta nueva imagen como archivo de boot para el arranque

del sistema. Monitoree el arranque y eventos disparados por la tarea. Validar Figura8. Ejecute los comandos:

ASA# sw-module module sfr recover configure image

disk0:asasfr-5500x-boot-6.2.0-2.img

ASA# sw-module module sfr recover

boot

Figura8.:

Declarando y recuperando imagen boot para módulo SFR

Paso

5: Después

de algunos minutos, aproximadamente diez (10), se observará el log o evento que

la nueva versión de la imagen boot del módulo SFR ya ha sido recuperada, el

mensaje es el siguiente: Cisco FirePOWER

Services Boot Image 6.2.0. Entrar al modo consola del modulo SFR. Validar Figura9. Utilice el comando:

ASA# session sfr console

Figura9.:

Iniciando sesión en modulo consola sobre modulo SFR

Paso

6: Ingrese

las credenciales, como es la primera ocasión que se ingresa al módulo las

credenciales son las siguientes en las versiones 6.X:

User: admin / Password: Admin123

Paso

7: A

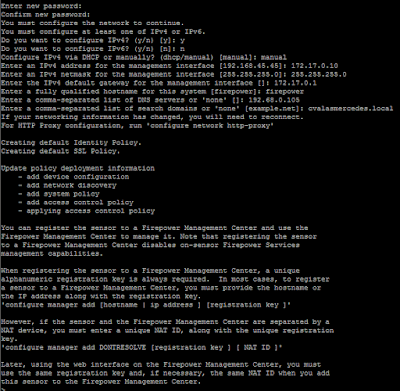

fin de comenzar el arranque y configuración inicial de instalación del paquete

contentivo de la plataforma SFR, colocar el comando setup y oprimir “Entrar”.

Validar Figura10.

Paso 8:

El asistente de instalación pedirá por primera vez los datos de comunicación de

red minimos para el intercambio de información y la descarga del paquete

contentivo de la plataforma SFR. Desarrolle según su diseño.

Figura10.:

Datos mínimo de comunicación en Redes para inicio de descarga paquete SFR

Paso 9: Confirme

los datos ingresados anteriormente colocando la letra “y”, oprimir “Entrar”. Validar Figura11.

Figura11.:

Confirmando datos inciales de comunicación y despliegue de ellos

Paso

10: Una

confirmado los datos de comunicación de red, se ingrese el comando de

instalación sin confirmación del paquete contentivo de la plataforma SFR. Validar Figura12. Ejecute:

Asasfr-boot#

system install noconfirm http://10.0.2.11/asasfr-sys-6.2.0-362.pkg

Figura12.:

Iniciando Instalación del paquete contentivo de la plataforma SFR

El proceso anterior durará varios

minutos, y depende del performance del sistema. Aproximadamente entre veinte y

cuarenta. Como referencia, una vez el sistema indique que el modulo se

reiniciará, pocos minutos son los que restan para culminar. Mensaje esperado: The

system is going down for reboot NOW!

Paso

11: Aproximadamente

cinco (5) minutos después de éste último mensaje consultar estado e ingresar al

módulo SFR. Introducir credenciales. Validar

Figura13. Comando a ejecutar:

ASA# show module sfr

ASA# session module sfr

Figura13.:

Modulo SFR instalado y listo para sesión inicial

Proceso

3: Configuración definitiva para Modulo SFR

Paso 1: Una

vez ingresadas las credenciales suministradas en el Paso 6 del Proceso 2, leer

y aceptar los términos del EULA (End User License Agreement). Validar Figura14.

Paso 2: Ingresar

la nueva contraseña y su confirmación, según solicitud del asistente de

instalación. Validar Figura15.

Figura14.:

Primer Ingreso al Módulo SFR, presentación del EULA

Figura15.:

Primer Ingreso al Módulo SFR, nuevas credenciales

Paso

3: Continuar

con el asistente de instalación proporcionando los datos definitivos para la

configuración de cuna conexión LAN, dirección IP, máscara de red, Gateway, dns,

dominio,… Validar Figura16.

Paso

4: Una

vez confirmado los datos ingresados y finalice el asistente, salir del módulo

SFR colocando el comando exit y

presionar “Entrar”.

Figura16.: Proporcionando configuración definitiva

Proceso

4: Desviar del tráfico del ASA al módulo FirePower.

Aunque existen tres (3) maneras o

modos de trabajo para FirePower, a continuación se configurará el método que

permite al FirePower establecer control del tráfico de datos.

Paso

1: Crear

lista de Acceso que filtrará el tráfico de datos y será aplicada en la clasificación

el mismo.

ASA(config)# access-list

srf_redirect extended permit ip any any

Paso

2:

Crear una class-map para clasificar y hacer coincidencia del tráfico a desviar

hacia el módulo FirePower.

ASA(config)# class-map

sfr

ASA(config-cmap)# match

access-list sfr_redirect

Paso

3:

Crear una política donde se utilice la clasificación o coincidencia

anteriormente configurada y la cual active el modo de operación del módulo,

para éste caso modo in-line (en línea).

ASA(config)# policy-map

global_policy

ASA(config-pmap)# class

sfr

ASA(config-pmap-c)# sfr fail-open

Paso

4: Aplicar

política en el modo de configuración Global.

ASA(config)# service-policy

global_policy global

Referencias

Cisco: Install and Configure a FirePOWER Services

Module on an ASA Platform.

Cisco: Cisco ASA FirePOWER Module, Quick Start

Guide. Last Updated: January 18, 2017.

No hay comentarios:

Publicar un comentario